Il cifrario massonico

L’esigenza dei fratelli di loggia di mantenere un giusto riserbo nelle comunicazioni epistolari ha portato storicamente alla nascita di cifrari adatti a questo scopo.

L’esigenza dei fratelli di loggia di mantenere un giusto riserbo nelle comunicazioni epistolari ha portato storicamente alla nascita di cifrari adatti a questo scopo.

Oggi, le comunicazioni online utilizzano spesso algoritmi sofisticati per crittografare messaggi e dati.

In passato, i codici fornivano un modo per scrivere un messaggio segreto che solo il mittente, il destinatario e un piccolo gruppo di persone nella loro cerchia conoscevano.

Il cifrario massonico, noto più comunemente come cifrario ‘Pigpen’ (letteralmente cifrario dei porcellini….), è usato raramente oggi, ma rimane ancora una parte della ricca storia della Massoneria.

I cifrari sono composti essenzialmente da algoritmi per crittografare e decrittografare i dati.

Operano simmetricamente con due tipi di trasformazione: trasposizione e sostituzione. I cifrari a trasposizione mantengono tutti gli elementi di dati ma mescolano il loro ordine, i cifrari a sostituzione sostituiscono sequenze di dati specifiche con altre sequenze di dati specifiche.

Tutte i cifrari utilizzano un sistema di regole fisse (algoritmi) per trasformare un messaggio leggibile in quella che sembra una stringa casuale di caratteri.

Senza la chiave, sono impossibili da decifrare.

In realtà è più cruciale mantenere la chiave nascosta rispetto al codice stesso.

Esistono molti tipi di cifrature storiche, tra cui cifratura di Cesare, la cifratura Atbash, la cifratura a sostituzione semplice, la cifratura Vignère e la cifratura a sostituzione omofonica (ne dimentico sicuramente molte).

Il cifrario massonico è un cifrario a sostituzione semplice geometrico , che scambia lettere per simboli per creare messaggi crittografati ed è costituito da una chiave di 26 caratteri che sostituisce ogni carattere dell’alfabeto con un simbolo diverso. Nella storia (utilizzando i termini originali di derivazione inglese), è stato indicato come Pigpen Cipher, Masonic Cipher, Freemason’s Cipher, Napoleon Cipher, Tic-Tac-Toe Cipher.

Sebbene le origini del cifrario massonico in realtà è sconosciuto, si ritiene che abbia avuto origine con i rabbini ebrei in tempi antichi; vi sono anche prove che i Cavalieri Templari ne usassero uno simile durante le crociate cristiane nel Medioevo.

In realtà ne troviamo tracce documentate a partire dal XVIII secolo, quando alcuni massoni usavano il codice per tenere privati registri e riti e per la corrispondenza tra capi o fratelli della loggie.

A volte si possono vedere messaggi cifrati incisi sulle lapidi dei massoni (sopratutto negli stati uniti) ed il codice veniva spesso utilizzato durante le guerre (ci sono esempi documentati di messaggi, fra prigionieri, in codice risalenti alla guerra di secessione americana) o nei momenti di crisi sociale come durante la grande depressione o il proibizionismo per coprire ’affari fra fratelli’.

Il codice massonico arrivò anche in Europa molto probabilmente grazie alle confraternite Inglesi e Francesi.

Vediamone brevemente il funzionamento.

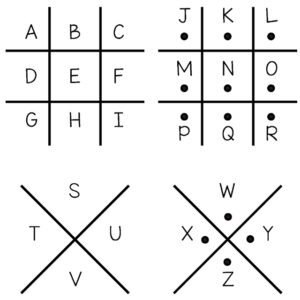

Gli elementi centrali di questo sistema sono costituiti da una griglia e da punti; alcuni rappresentano solamente una X.

Esistono molte varianti di questo codice, la cui struttura e gli elementi sono gli stessi, ma presentano simboli diversi.

Ogni occorrenza di una lettera viene sostituita con un simbolo designato e ogni simbolo viene assegnato alle lettere con una chiave.

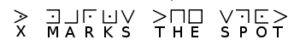

Potete vedere l’esempio qui sotto che indica esattamente come sbloccare un messaggio criptato secondo il cifrario massonico partendo proprio dall’immagine principale che accompagna l’articolo.

Secondo la leggenda , nel 1730, quando il pirata Olivier Levasseur fu impiccato, si strappò la collana e la gettò tra la folla, gridando a gran voce un tesoro segreto. La collana presumibilmente conteneva un cifrario massonico a 17 righe.

Sfortunatamente, una volta de-crittografata, la nota si è rivelata un messaggio confuso in francese che non alludeva a nessun tesoro, ma forse ad un antico rimedio o incantesimo popolare tradizionale.

Sebbene oggi i cifrari così semplici non vengano più utilizzati nei messaggi segreti o nelle mappe del tesoro dei pirati, essi sono gli antesignani di quelli molto cruciali ed importanti che vengono utilizzati per proteggere le comunicazioni online.

Sono anche utilizzati nelle reti private virtuali (VPN) per connettere lavoratori remoti o filiali produttive alle reti aziendali e per la protezione della privacy dei dati nella maggior parte delle reti Wi-Fi, dell’online banking, dell’e-commerce e delle comunicazioni tramite i nostri telefoni cellulari.